REvilランサムウェアによるサプライチェーン攻撃の流れと対策

※本記事は2021年7月21日に公開されたCybereasonのブログ『サイバーリーズン vs. REvilランサムウェア:Kaseyaに対する攻撃の記録』から抜粋・再編集しています。

ランサムウェア攻撃といえば、システムを暗号化して解除キーを盾に金銭を要求する、という一連の流れが代表的な手口です。

しかし、こうした攻撃は巧妙化の一途を辿っています。近年では、暗号化されたデータの復旧に加え、窃取したデータの暴露を盾に脅迫する『二重脅迫』と呼ばれる攻撃も見られています。

また、巧妙になっているのは攻撃の侵入経路においても同様です。これまでは標的(ターゲット)にされた組織への侵入を企てる手口が散見されてきましたが、最近ではサプライチェーンを狙ったいわゆる『サプライチェーン攻撃』という手口も見られています。

二重脅迫およびサプライチェーン攻撃を仕掛ける犯罪者グループとして悪名高いのが『REvil(レヴィル)』です。

本記事では、REvilランサムウェアによるサプライチェーン攻撃の概要や流れ、その対策方法を解説します。

目次[非表示]

- 1.サプライチェーン攻撃とは

- 2.REvilによる米Kaseya社への攻撃の概要

- 3.REvilによる攻撃の流れ

- 3.1.①ゼロデイ脆弱性を狙い侵入

- 3.2.②処理を送らせて保護を無効化

- 3.3.③ドロッパーの実行

- 3.4.④ドロッパーで実行ファイルを作成

- 4.まとめ

- 5.Cybereason EDRで攻撃を可視化

サプライチェーン攻撃とは

サプライチェーンとは、モノやサービスを形づくるための原材料の調達から流通、消費までの一連のプロセスを指します。サプライチェーン攻撃とは、こうしたプロセスのいずれかに侵入してターゲットを攻撃するのが手口です。

直接ターゲットのシステムに侵入するのではなく、サプライチェーン全体を侵入経路としてセキュリティの甘い箇所から侵入、目的を達成するとされています。

サプライチェーンを構成する企業であれば、規模を問わずに攻撃の脅威にさらされるため、セキュリティ対策が不足している企業が狙われやすいといえます。

REvilによる米Kaseya社への攻撃の概要

ITシステム管理サービスを提供している米国企業のKaseya社は2021年7月5日(現地時間)、自社のホームページで被害を発表し、Kaseya社のVSAによって管理されるオンプレミスのエンドポイントでランサムウェアが実行されたことを明らかにしました。

Kaseya社が受けたREvilランサムウェアによる攻撃は、Kaseya社のVSAの脆弱性を踏み台にされ、それを使用している顧客を標的にしたサプライチェーン攻撃でした。

2021年7月2日、Kaseya社のインシデントチームは、同社のオンプレミス製品で管理されるエンドポイント端末で異常な動作が発生しているとの報告を受け、オンプレミス製品を導入しているすべての顧客にVSAサーバーをシャットダウンするように通知、同時にSaaS型サービスの提供も急遽停止しました。

Kaseya社は、影響を受ける顧客は60人未満であり、全体的な影響は1,500人未満だとしています。

しかし多くのMSPが使用するKaseya VSAがREvilの攻撃を受けたことで、オンプレミス製品を使用する顧客をランサムウェアに感染させる踏み台となってしまいました。

出典:Kaseya『Incident Overview & Technical Details – Kaseya』

REvilによる攻撃の流れ

Kaseya社はどのように攻撃されたのでしょうか。

具体的な流れを紹介します。

①ゼロデイ脆弱性を狙い侵入

狙われたのはKaseya VSAのゼロデイ脆弱性です。Kaseya VSAは、MSP※1向けのIT管理およびリモート監視システムであり、クラウドベースで展開されています。

ゼロデイ脆弱性とは、ソフトウェアやOSに不具合や脆弱性が発見されてから、解消するまでの無防備な期間のことを指します。

本来ならば、問題が発見されると速やかに修正プログラムを適用して解消されますが、攻撃者はREvilが仕込まれた虚偽のアップデートを顧客のVSAエージェントアプリケーションに送信。

この手法を採用したことで、Kaseya VSAの正当なプロセスである“agentmon.exe”を通じて内部への侵入を実現。そのため、REvilは密かにドロッパー※2を展開することが可能になっていました。

正当なプロセスを使用することで悪意のあるペイロード※3“agent.crt”(ランサムウェアのドロッパー)をVSA agentのパス“c:\kworking\”に順次書き出し、更新できる状態にしていました。

※1・・・Managed Service Provider:コンピュータやネットワーク、システムの運用・保守・監視をサービスとして提供する事業者のこと。

※2・・・そのもの自体には不正コードは含まれず、任意のタイミングで不正なコードをシステム内に投下(ドロップ)するプログラムのこと。

※3・・・データ伝送されるパケットのうち、ヘッダー部分を除いた本体のこと。書かれているコードのうち悪意のある動作をする部分を指すこともある。

②処理を送らせて保護を無効化

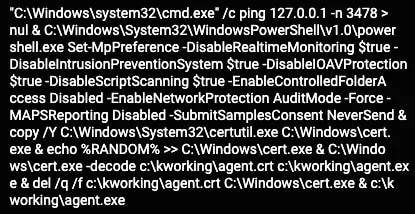

ペイロードを展開した後は、以下のコマンドを実行しました。

出典:Cybereason『サイバーリーズン vs. REvilランサムウェア:Kaseyaに対する攻撃の記録』

Cybereasonの観測によると、“n-3478”の数字部分は被害者ごとに異なっており、“ping”はランダムな回数で実行されたことが分かっています。

上記の場合、3,478個のエコーを要求するという意味です。1回につき1秒となるため、n-3478であれば、3,478秒(57分58秒)かかることになります。このコマンドがスリープタイマーとして機能していた可能性があります。

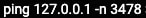

出典:Cybereason『サイバーリーズン vs. REvilランサムウェア:Kaseyaに対する攻撃の記録』

また、上記のようにWindowsDefenderによる保護を無効にするコマンドを送信しています。

- リアルタイムの侵入防止システムを無効化

- IOAV(I Office Anti Virus)※4保護の無効化

- ファイルスキャンの無効化

- 制御されたフォルダへのアクセスの無効化

- ネットワーク保護を監査モードで実行

- クラウド保護の無効化

- ファイルサンプルの送信およびコピーの無効化

※4・・・Webブラウザでダウンロードしたり、メールの添付ファイルを開いたりする際にウイルススキャンを実行するインターフェースのこと

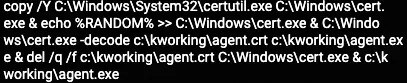

③ドロッパーの実行

これらは、マイクロソフト社が認証局(CA)のデータやコンポーネントを操作するために使用する管理者用のコマンドラインツールである“certutil.exe”を使用して、“agent.crt”ファイルをデコード、“agent.exe”としてリネームした後ドロッパーが実行されます。

出典:Cybereason『サイバーリーズン vs. REvilランサムウェア:Kaseyaに対する攻撃の記録』

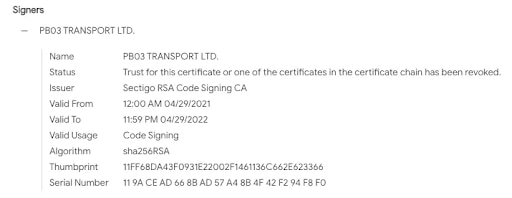

agent.exe(ランサムウェアのドロッパー)は、以下のように署名されています。

出典:Cybereason『サイバーリーズン vs. REvilランサムウェア:Kaseyaに対する攻撃の記録』

Cybereasonによると、この証明書は、今回の攻撃で導入されたREvilマルウェアでのみ使用されているようです。

④ドロッパーで実行ファイルを作成

いよいよランサムウェアを起動するプロセスです。

agent.exeが実行されると、以下の2つのファイルが出力されます。

- msmpeng.ex(正規の実行ファイルとして使用)

- mpsvc.dll(ランサムウェアとして使用)

攻撃者はDLLサイドローディングと呼ばれる手法を使用して、Windows Defenderの実行ファイルである“msmpeng.exe”の旧バージョン(DLLサイドローディングに関する脆弱性を持っているタイプ)をLOLBIN(Living Off the Land BINaries)※5として使用します。

その後、“mpsvc.dll” を書き込み、REvilのランサムウェアとして実行させます。

実行後はランサムウェアがファイルの暗号化を行い、最終的には身代金を請求する画面を表示させます。

※5・・・正規のデジタル署名があり、OSといったシステム環境に備えられている正規のバイナリのこと。攻撃者が悪用すると管理者権限で不正なコードを実行させることができる。

まとめ

サイバー攻撃では、Kaseya社のケースのようにゼロデイ脆弱性を突かれてサプライチェーンの一部として踏み台になることも珍しくありません。

手口もシステムの暗号化だけでなく二重脅迫にまで発展しているため、なお一層の注意が必要です。

二重脅迫を主な手法として次々と攻撃を仕掛けるREvilは、現在動きを見せていないことから消滅したといわれていますが、すでに復活しているとの見方もあります。

企業が攻撃者から身を守るためには、高度なエンドポイントセキュリティが不可欠です。

Cybereason EDRで攻撃を可視化

巧妙な手口で侵入を試みる攻撃者に対抗するためには、エンドポイントで不審な振る舞いを検知するソリューションが有効です。

『Cybereason EDR』は、ネットワーク環境内における振る舞いを常時監視して、クラウド上のAIが情報を分析。リアルタイムで攻撃を検知します。

攻撃が検出された場合は、管理画面で全容が速やかに可視化されるため、攻撃シナリオの全体像を見ることができます。

また、Cybereason EDRは、ユーザーモードで動作するため、ほかのセキュリティソフトとの干渉が発生するリスクが低いのも特徴です。通信量は1日当たり5~25MB以下で社内ネットワークへの影響も抑えられます。管理画面も完全日本語対応のため、監視から対策までの把握も容易です。スピーディーな判断が可能になり、高度なエンドポイントセキュリティに欠かせません。

エンドポイントで不審な振る舞いを検知するソリューションにご興味がございましたら、ぜひCybereason EDRをご検討ください。