政府・公共機関も攻撃対象 - ランサムウェアの脅威

※本記事は2022年3月24日に公開されたCybereasonのブログ『公共機関を狙うランサムウェア攻撃の状況』から抜粋・再編集しています。

近年はあらゆるモノがネットワーク上で接続され、人々の生活を豊かに便利にしていますが、その裏側ではそうしたネットワークを狙う脅威も潜んでいます。その筆頭として挙げられるのが『ランサムウェア』です。

ランサムウェアによる被害事例は企業が取り沙汰されることが多いですが、狙われるのは企業だけとは限りません。政府や行政含む公共機関での被害も相次いでいます。

公共機関での被害は、公共サービスの提供を脅かすリスクをはらむことからも、強固な対策が必要です。

この記事では、公共機関が受けたランサムウェアの被害状況と、公共機関が取るべき対策について解説します。

目次[非表示]

- 1.公共機関が受けたランサムウェアの被害

- 2.公共機関に必要なランサムウェア対策

- 3.まとめ

- 3.1.Cybereason EDR

公共機関が受けたランサムウェアの被害

独立行政法人情報処理推進機構 セキュリティセンター(IPA)が半期ごとに取りまとめ公表している『コンピュータウイルス・不正アクセスの届出事例』によると、2021年7月から12月の期間内において、公共機関からの届出として掲載されているのは次の2件です。

届出日:2021/7/20 の事例

届出者(公共機関)で利用しているシステムが利用できなくなったため、システムの保守業者が調査したところ、サーバのファイルが暗号化されており、それが原因でソフトウェアが動作していなかったことが判明した。さらなる調査により、50 台以上のパソコンやサーバが、Sodinokibi と呼ばれるランサムウェアに感染したものと判断した。本件は、リモートアクセス用に設置していた VPN 装置のファームウェアが古かったことから、VPN 装置の脆弱性を悪用した不正アクセスを受け、ランサムウェアに感染させられたと推測される状況であった。対策として、VPN 装置のファームウェアおよびパソコンやサーバの OS アップデートを行った。

出典:独立行政法人情報処理推進機構 セキュリティセンター『コンピュータウイルス・不正アクセスの届出事例』

届出日:2021/11/17 の事例

届出組織(公共機関)の従業員が私物のパソコンを組織のネットワークに接続して業務をしていたところ、ウェブサイト閲覧中に意図しないポップアップが繰り返し表示され、電子メールが消失する等の問題が発生した。事象発覚後、当該パソコンはネットワークから切り離し、また、組織内ネットワークからのインターネット接続を遮断する処置を行った。異常が見られたパソコンを最新のセキュリティソフトでスキャンしたところ、ウイルスが検知されたため駆除した。その他のパソコンについては、セキュリティソフトを更新した後にスキャンを実施し、ウイルスが存在しないことを確認した後で、組織内からのインターネット接続を再開した。ウイルス感染していたパソコンには 3 名分の顧客情報が保存されており、情報が流出した可能性を否定できなかったため、対象者には個別にお詫びを行った。再発防止策として、私用機器の持ち込みやネットワーク接続に関する規則を見直し、徹底することとした。

出典:独立行政法人情報処理推進機構 セキュリティセンター『コンピュータウイルス・不正アクセスの届出事例』

ソフトウェアの動作停止や電子メールの消失、情報流出の懸念など、いずれも決して小さくはない被害だったと推測できます。

しかし、なぜ公共機関が狙われるのでしょうか。

公共機関が狙われる理由の一つに、「機密情報を多数保有している」という点が挙げられます。

特に近年のランサムウェア攻撃では、『二重脅迫』と呼ばれる、感染からの復旧を引き換えに身代金を要求し、要求を拒んだ場合は盗んだ情報を流出するという手口が散見されています。そうしたなか、多数の機密情報を保有する公共機関は、攻撃者にとって恰好の餌食になりえるともいえます。

情報流出は、公共機関にとって回避するべき重大なリスクです。攻撃を受ける前に、実効性の高い対策を講じることが肝要です。

公共機関に必要なランサムウェア対策

公共機関へのランサムウェア攻撃に脅かされているのは国内だけではありません。

国外においても多数の被害をもたらしています。

そうしたなか、米ホワイトハウスでは、公共機関におけるランサムウェア対策として、連邦一般行政部(FCEB)の各機関に『EDR(Endpoint Detection and Response)』の導入を義務付けるなど対策をとっています。

前述の被害事例では50台が感染したとされている通り、ランサムウェアによる攻撃は単一のエンドポイントに留まらず、組織内のネットワーク全体に及ぶリスクがあります。

複数台のエンドポイントを一度にネットワークから迅速な隔離ができるEDRは、そうしたリスクを最小限に抑える効果が期待できると考えられるでしょう。

また、特筆すべきは、EDRを選ぶ際の基準です。

ランサムウェアからの攻撃で唯一『無敗』の実績を持つ、セキュリティプロバイダーのサイバーリーズン社では、EDRに欠かせない重要な要素として次の7項目を挙げています。

- サイバー攻撃、高度標的型攻撃(APT攻撃)の兆候を検知する

- 組織全体のログデータを相互に関連付ける

- ホワイトリストとブラックリストを動作分析と組み合わせる

- エンドポイントの活動を干渉せずに監視できる

- インシデントレスポンス(IR)とフォレンジック調査に役立つ

- インシデントへの効果的な対処と修復(インシデントレスポンス)が可能

- アンチウイルスと連携する

出典:Cybereason(サイバーリーズン)『EDRとは何か?〜EDRの基礎知識』

導入を検討する際は、この基準を参考にしてみてはいかがでしょうか。

まとめ

ランサムウェア攻撃は、企業だけではなく政府や行政含め公共機関も狙われています。

公共機関では多数の機密情報を保有していることも少なくないため、情報流出をはじめとする甚大な被害を防ぐためにも、強固なセキュリティ対策が不可欠です。

伊藤忠テクノソリューションズでは、ランサムウェア攻撃への対策に関するソリューション導入を支援しております。現状のセキュリティ環境に懸念や不安がございましたら、ぜひ一度ご相談ください。

Cybereason EDR

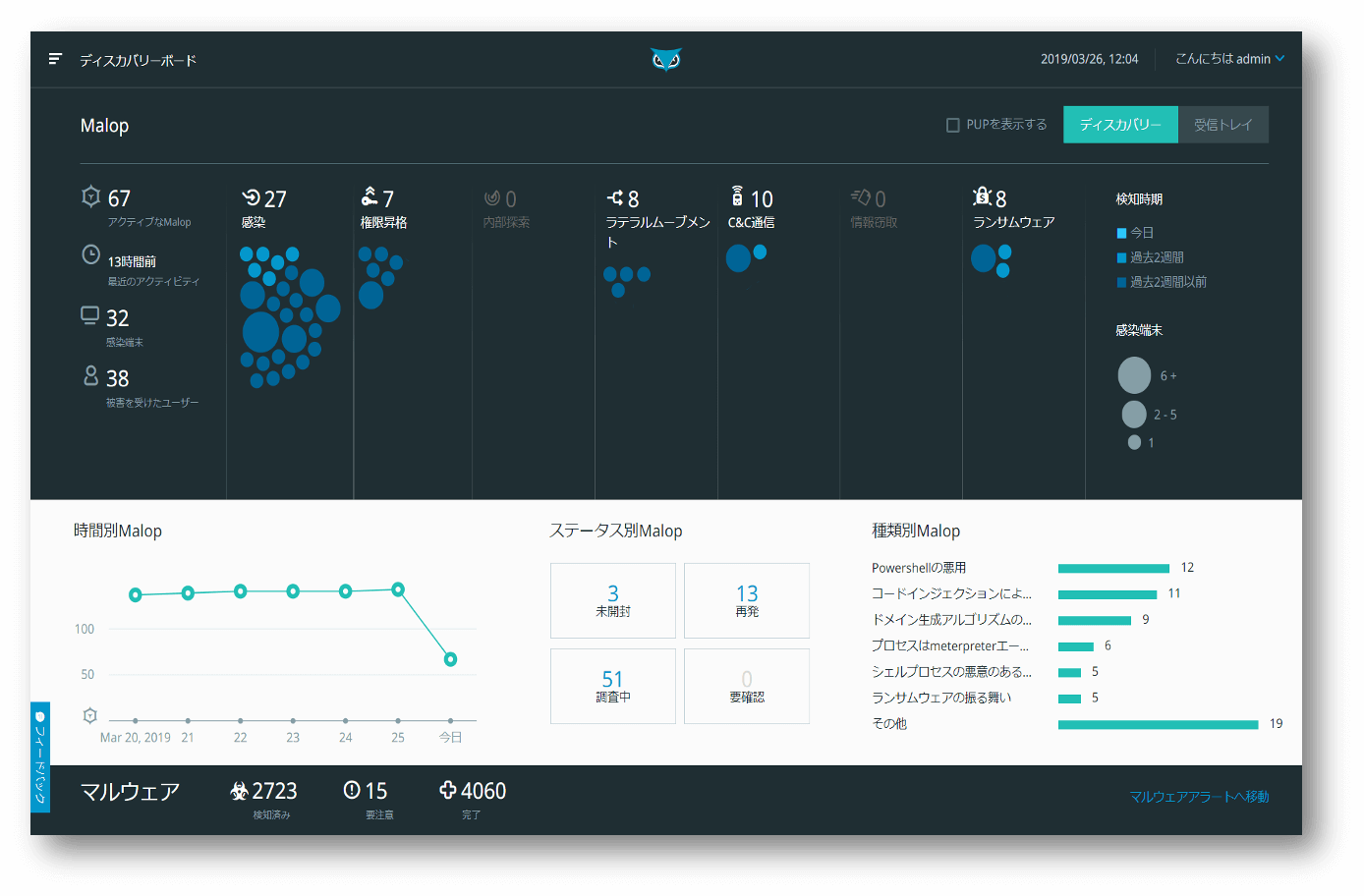

前述したサイバーリーズン社が提供する『Cybereason EDR』。

サイバー攻撃をリアルタイムに検知することを可能にするEDRソリューションです。

公共機関が保有する多数のエンドポイントも、遠隔によって一括で隔離・プロセスの停止などを実行することが可能です。

▼Cybereason EDRの管理画面

また、製品トレーニングや定期ミーティングの実施といった、セキュリティの専門家による強力なサポート体制もご用意しています。ご興味がございましたら伊藤忠テクノソリューションズにご相談ください。